I dati sono fondamentali per un’azienda, rappresentando non solo una risorsa strategica ma anche un asset che guida decisioni, innovazione e competitività.

La perdita di dati potrebbe generare danni anche da diversi milioni di euro, questo è quello che sta accadendo a moltissime aziende vittime di cyber attacchi. Uno dei più diffusi riguarda proprio i ransomware.

I ransomware appartengono alla categoria dei "malware" e agiscono sequestrando i dati mediante crittografia avanzata, rendendo impossibile l’accesso ai file senza la chiave di decriptazione, solitamente rilasciata solo a pagamento del riscatto (o ransom).

La loro caratteristica principale è che si presentano rapidamente, l’utente da un momento all’altro si ritrova davanti a una schermata di blocco che impedisce di accedere ai dati e richiede di far fronte ad un pagamento, generalmente in criptovalute per non essere tracciato, per sbloccare i dati.

Senza la chiave di decriptazione in questi casi si può fare davvero ben poco; quindi, l’unica soluzione purtroppo è quella di pagare i cybercriminali. Per fortuna, però, esistono anche delle soluzioni che permettono di prevenire questi attacchi sempre più frequenti negli ultimi anni.

Un’escalation negli ultimi anni

I ransomware sono gli attacchi preferiti dai cybercriminali per due semplici ragioni:

- Sono efficaci: moltissime aziende sono infatti vittime di questi cyber attacchi;

- Sono molto remunerativi: il riscatto richiesto dai cybercriminali è sempre più elevato e le aziende per non perdere per sempre dei dati cruciali sono propense a soddisfare le richieste.

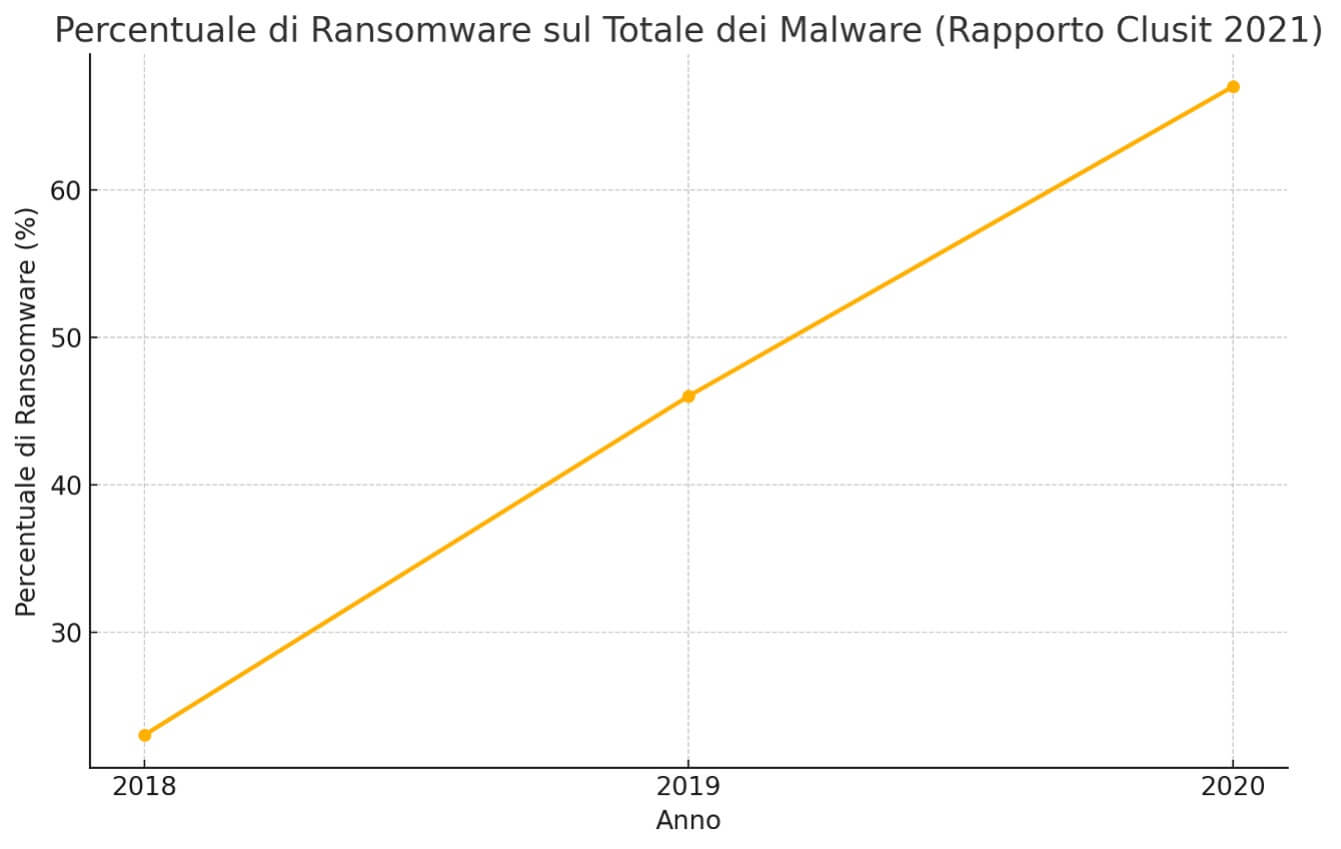

Tutto questo viene anche confermato dal Rapporto Clusit del 2021, secondo cui la percentuale di ransomware rispetto al totale dei malware è passata dal 23% nel 2018 a quasi la metà nel 2019 (46%), per poi raggiungere il 67% nel 2020.

Circa 2 due terzi degli attacchi informatici sono ransomware, come è possibile notare dal grafico qui sotto:

Non solo negli ultimi anni sono aumentati gli attacchi di questo tipo, ma anche le richieste di riscatto.

Il Rapporto Unit 42 di Palo Alto Networks evidenzia, inoltre, che la richiesta più alta di riscatto nel 2020 ha raggiunto i 30 milioni di dollari, con un record di 50 milioni richiesti alla società ACER nel 2021.

Questi numeri riflettono un cambiamento nella strategia dei cybercriminali, che hanno abbandonato gli attacchi generici e casuali per focalizzarsi su bersagli di alto valore attraverso attacchi pianificati e mirati, incrementando così sia l'impatto che le richieste di riscatto.

Questo non significa, però, che questi attacchi non possano colpire anche aziende di dimensioni e fatturati minori.

Rischi per le aziende e modalità di diffusione

Non ci resta che approfondire quali sono le modalità di diffusione più comuni dei ransomware.

Phishing tramite e-mail

Questo rappresenta sicuramente il metodo più comune. Queste e-mail ingannevoli non fanno altro che invitare l’utente che le ha ricevute a cliccare su un link o a scaricare degli allegati.

Se l’utente compirà questa azione i ransomware si potranno infiltrare all’interno dei sistemi informatici. I virus vengono così diffusi mediante file “.exe” oppure tramite finte fatture, contravvenzioni o avvisi di consegna pacchi fasulli con formato “.doc” o “.pdf”[1].

Le tecniche di phishing appena descritte si basano, nella maggior parte dei casi, sull’ingegneria sociale, ma non è da sottovalutare la componente psicologica nella progettazione degli stessi. Di fatto chi decide di ingannare gli utenti tramite tale metodologia sa bene come estorcere le informazioni che desidera.

Una delle tecniche di phishing più diffuse nel contesto attuale è lo “spear phishing”[2]: i messaggi inviati tramite mail, in questo caso, appaiono essere personalizzati a seconda di specifiche caratteristiche possedute dal bersaglio (il nome del dirigente d’azienda o di altre figure di rilievo nella stessa, per esempio).

Altrettanto importanti sono ulteriori varianti come il voice phising che, così come suggerisce il nome, prevede che l’inganno avvenga mediante chiamate vocali o lo “smishing”, ovvero una truffa tramite messaggi di testo.

Drive-by Download

Altro modo di diffusione dei ransomware è attraverso siti compromessi. Quando si naviga su siti poco sicuri, si corre il rischio di scaricare involontariamente malware.

Sostanzialmente, proprio grazie alla vulnerabilità dei siti o delle applicazioni utilizzate, mediante il drive-by-download vengono scaricati, sui dispositivi utilizzati, i codici dannosi[3] senza che l’utente effettui attivamente un’azione. Anche per questo motivo la tattica appena descritta è considerata una tra le più subdole esistenti.

Le strategie di drive-by-download sono essenzialmente due: malvertising e siti web infetti[4]. Con la prima tecnica i virus vengono diffusi mediante degli annunci pubblicitari dannosi: l’utente visita la pagina web contenente tale pubblicità infetta e automaticamente prende avvio il processo di download.

I siti web infetti sono progettati con le stesse caratteristiche degli annunci pubblicitari sopra descritti; vi è però un’ulteriore opzione da considerare: è possibile che il sito web infetto non venga creato da zero, ma che si decida di comprometterne uno già esistente rendendo ancor più difficile scovare l’inganno[5].

Il processo appena descritto, dal punto di vista tecnico, si realizza mediante un cosiddetto “exploit kit” ossia un software programmato ad hoc il cui compito è quello di installare il malware.

Chiavette USB infette

Questa è una tecnica differente dalle altre. In questo caso vengo lasciate dai cybercriminali delle chiavette USB in luoghi pubblici o, nel caso di attacchi aziendali, in luoghi adiacenti il posto di lavoro così che qualcuno, trovandola, pensi sia stata smarrita da un proprio collega e che appartenga, comunque, all’azienda.

Chi si approprierà di queste e le inserirà nel proprio computer per scoprire il loro contenuto subirà un attacco informatico.

Questo avverrà, in particolare, a partire dall’apertura di una cartella il cui nome evocativo[6] è stato dato appunto affinché l’inganno funzioni. Quello delle pendrive risulta essere un problema serio con il quale molte aziende si trovano a dover fare i conti.

Ecco perché, soprattutto in quest’ultimo caso, la formazione dei dipendenti in tal senso è fondamentale.

Remote Desktop Protocol (RDP)

Infine, ma non per ordine d’importanza, i cybercriminali in questo caso sfruttano credenziali compromesse per accedere ai sistemi remoti e, quindi, per distribuire i ransomware. In questo caso i malintenzionati sfruttano le cosiddette “porte aperte” per accedere agli endpoint i quali sono connessi alla rete aziendale mediante specifici protocolli. Proprio attraverso gli endpoint (tablet, computer o anche smartphone) i criminali informatici entrano in rete e diffondono il ransomware[7].

Come proteggersi dai ransomware

Per le aziende che desiderano essere costantemente protette da questa tipologia di attacchi è sicuramente consigliabile affiancarsi ad un partner che applichi una strategia di cyber security.

Ci sono, però, anche delle buone pratiche multilivello che possono essere applicate dalle aziende:

- Backup frequente dei dati: il primo consiglio è quello di avere almeno tre copie di backup di cui almeno una off-site. Queste copie devono essere isolate dalla rete principale. In questo modo quando si subirà un attacco di questo tipo si avrà la possibilità di recuperare comunque i dati che sono stati attaccati.

- Aggiornamenti e Patch: altro aspetto, spesso sottovalutato, è quello di aggiornare regolarmente il sistema operativo e tutte le sue applicazioni. In questo modo eventuali vulnerabilità note potrebbero essere chiuse.

- Protezione endpoint avanzata: implementare sistemi di rilevamento e risposta (EDR) e analisi comportamentale per identificare attività anomale. L'implementazione di una soluzione EDR efficace richiede la distribuzione di agenti leggeri su ogni endpoint, capaci di raccogliere informazioni dettagliate come eventi di accesso, utilizzo di applicazioni, modifiche ai file e attività di rete. I dati che sono stati raccolti sono analizzati in tempo reale anche con l’ausilio dell’AI, in questo modo si individua in brevissimo tempo la presenza di eventuali minacce. Nel caso in cui quest’ultime vengano rilevate, il sistema EDR procederà nella generazione di avvisi. In alcuni casi, invece, isolerà automaticamente l’endpoint compromesso per limitare la diffusione dell’attacco.

- Formazione del personale: come detto in precedenza è possibile essere vittime di ransomware anche attraverso le e-mail di phishing. Proprio per questo per le aziende diventa sempre più cruciale formare adeguatamente il proprio personale su questa tipologia di attacchi.

- Restrizione delle autorizzazioni: l’ultima buona pratica da applicare in contesti aziendali è quella di limitare i privilegi utente e disattivare le funzionalità inutilizzate come le macro nei documenti office.

Considerazioni finali

I ransomware sono una sfida critica per la sicurezza delle aziende e hanno un impatto negativo potenziale devastante. Possono causare gravi perdite economiche e tenere in ostaggio aziende di qualsiasi dimensione.

La prevenzione è l’arma più efficace, insieme a una politica di backup rigorosa e un'attenta formazione del personale. Rivolgersi ad un’azienda che si occupi di cyber security potrebbe essere la scelta giusta.

[1] Polizia di Stato, Phishing che cos’è? Reperibile in internet all’indirizzo: https://www.commissariatodips.it/approfondimenti/phishing/phishing-che-cose/index.html

[2] Halevi T., Nov O., Memon N. D., Spear-Phishing in the Wild: a real-world study of personality, phishing self-efficacy and vulnerability to spear-phishing attacks, 2015.

[3] Lavecchia V., Che cos’è e come funziona un attacco drive-by-download, reperibile in internet all’indirizzo: https://vitolavecchia.altervista.org/che-cose-e-come-funziona-un-attacco-drive-by-download/

[4] Hammond C., Cos’è un attacco drive-by, 2020, reperibile in internet all’indirizzo: https://nordpass.com/it/blog/what-is-drive-by-exploit/

[5] Hammond C., op. cit.

[6] Canorro M., Non toccate quelle “pennette usb”: il nuovo super virus, 2024, reperibile in internet all’indirizzo: https://www.today.it/tech/attacchi-hacker-chiavette-usb.html

[7] Iezzi P., Protocollo RDP, perché è ancora un problema di cyber security: come approntare una difesa, 2021, reperibile in internet all’indirizzo: https://www.cybersecurity360.it/nuove-minacce/protocollo-rdp-perche-e-ancora-un-problema-di-cyber-security-come-approntare-una-difesa/